Webs institucionals sense HTTPS. Per què haurien d'implementar-ho?

El protocol HTTPS és fonamental per garantir que la connexió efectuada entre el teu dispositiu i la web que vols visitar sigui segura. En termes més tècnics, implica que el flux de dades intercanviades entre el teu navegador i la pàgina visitada viatja a través d'una capa segura de xifrat que impedeix que terceres parts puguin llegir-lo, per molt que aconsegueixin interceptar la comunicació.

Per comprovar si una web té activat aquest protocol de connexió segura, només cal visitar-la anteposant 'https://' al nom del domini (per exemple https://ca.wikipedia.org en comptes de ca.wikipedia.org). El resultat que obtindrem pot variar en funció de si la web posseeix o no un certificat vàlid.

Lamentablement encara, moltes webs oficials no tenen HTTPS, o tenen una configuració incorrecta. Pots comprovar tu mateix el resultat al visitar-les intentant connectar a elles de manera segura. Per a fer-ho, els enllaços que hem inserit s'hi intenten connectar fent servir el protocol xifrat en comptes de HTTP.

- Congreso de los Diputados

- Ministerio de Economía y Empresa

- Agencia Tributaria

- Tribunal Supremo

- Registro Mercantil Central

- Seguridad Social

- Guardia Civil

- Dirección General de Protección Civil

- Asamblea de Madrid

- Generalitat de Catalunya

- Senado

- Junta Electoral Central

- Fábrica Nacional de Moneda y Timbre

- Bolsa de Madrid

- Bolsa de Barcelona

- Secretaría del Estado de la Función Pública

- Ministerio de Defensa

Com funciona?

El funcionament del Protocol HTTPS es basa en la creació d'un certificat per part del servidor on està allotjada la web, que ha de ser acceptat pel navegador. La legitimitat d'aquests certificats està en mans de les agències certificadores, que a canvi d'una tarifa anual garanteixen que els navegadors els reconeguin com a vàlids. El fet que aquesta millora de seguretat impliqués un cost, havia frenat la seva generalització fins l'arribada de "Let's Encrypt", una autoritat certificadora oberta que proporciona de manera automàtica i gratuïta certificats pel xifrat de Seguretat de Nivell de Transport (TLS).

A continuació analitzem alguns exemples significatius de webs del llistat anterior, que no han configurat correctament el seu certificat o que directament no en disposen de cap.

Absència de certificat

Si anteposem https:// al nom de domini d'una web que no tingui activat el protocol HTTPS, podem trobar-nos amb una pantalla blanca o un missatge d'error, com és el cas de https://www.lamoncloa.gob.es/, o bé ser redirigits al protocol no xifrat HTTP, com és el cas del Registre Mercantil Central, https://www.rmc.es.

En ambdós casos serà impossible accedir al contingut de forma xifrada i segura, ja que els administradors del lloc no han habilitat aquesta opció.

Certificats invàlids, mal configurats o caducats

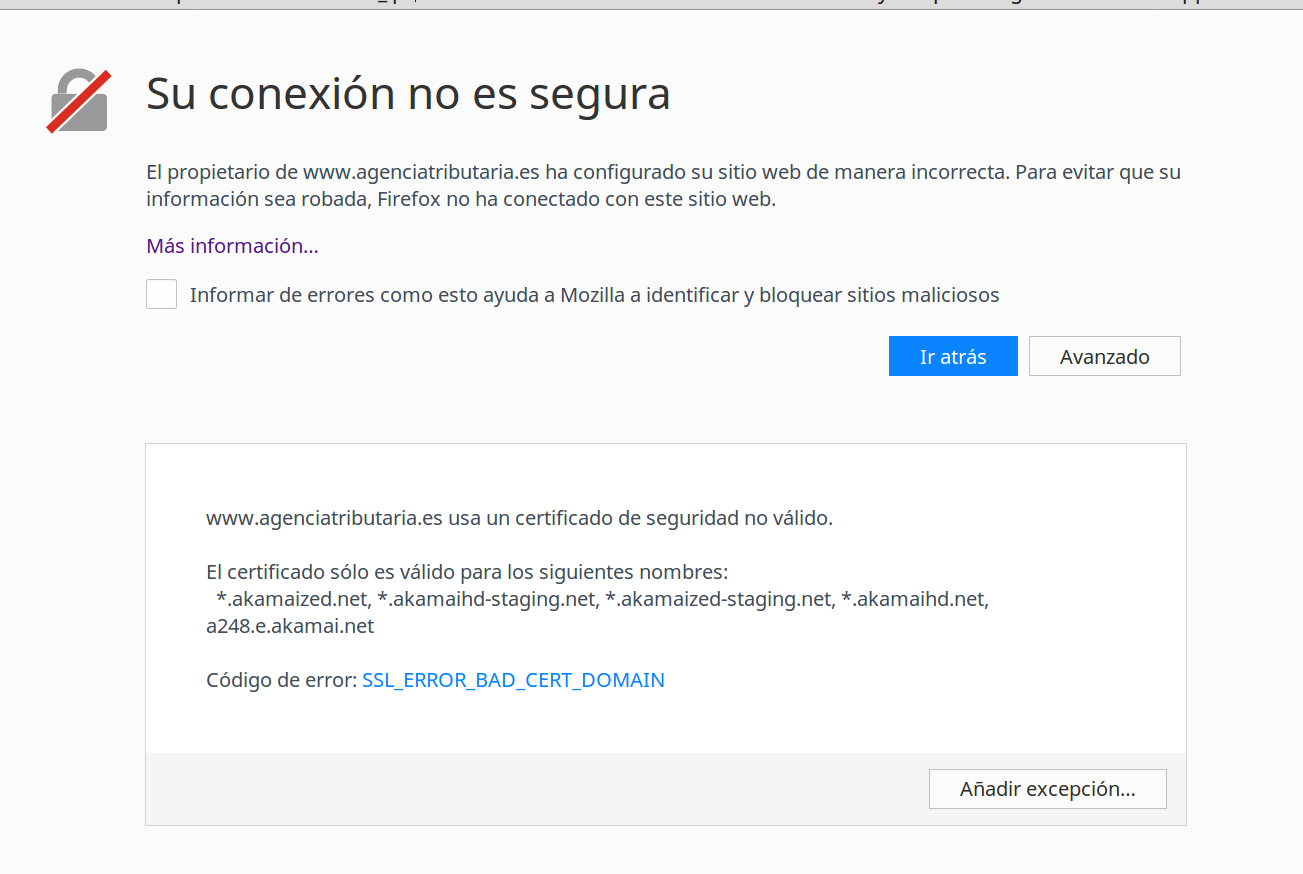

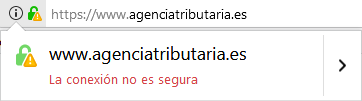

Si visitem https://www.agenciatributaria.es o https://www.madrid.es, ens trobem amb una pàgina d'alerta al nostre navegador, que ens avisa de que aquesta pàgina no és segura fins que no acceptem els seus certificats.

Les dues pàgines utilitzen un certificat que el nostre navegador no reconeix com a legítim (és vàlid per a248.e.akamai.net, però no per al seu propi domini), el que comporta que els nostres navegadors no tinguin garanties sobre la identitat de la pàgina.

L'opció que se'ns presenta en aquests casos és la d'acceptar el certificat de forma manual, assumint el risc potencial d'estar sent víctimes d'un atac.

De la mateixa manera, els certificats tenen també una data de caducitat. Si no es renoven a temps, ens podem trobar en la situació de no poder accedir als continguts a través d'una connexió segura amb HTTPS.

Cadenat groc: Contingut insegur

Quan s'estableix una connexió mitjançant HTTPS, apareix un petit cadenat a la barra de direccions. Si aquest cadenat és de color groc, pot significar que el lloc web està incloent connexions no xifrades al seu contingut (poden ser imatges o contingut remot, com scripts, que es carreguen utilitzant enllaços insegurs HTTP), o bé que anteriorment havíem acceptat el certificat de forma manual, com a l'exemple anterior.

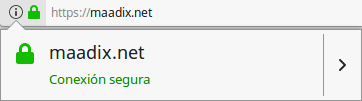

Cadenat verd: Certificat vàlid

Aquesta és la situació ideal, i l'única que hauríem d'acceptar com a sinònim de segura. El cadenat verd garanteix que tota la informació es transmet de manera xifrada, i que el lloc és realment el que hem demanat.

Per què és important que la connexió sigui segura i estigui verificada?

El protocol HTTPS sorgeix perquè el seu predecessor és summament vulnerable, ja que les dades transferides entre la pàgina web i la persona que la visita viatgen en text pla, fent-los visibles a qualsevol que estigui observant el tràfic de la nostra xarxa (sense anar més lluny, algú que estigui connectat al nostre router WiFi).

Lamentablement, efectuar aquest tipus d'atac ("sniffing") no requereix grans coneixements tècnics, a banda de que s'ha descobert una vulnerabilitat a les xarxes WiFi dels routers que el fa encara més fàcil de portar a terme.

La manca de HTTPS és particularment perillosa si estem inserint dades al formulari d'una web (informació com contrasenyes, número de targeta, dades personals...) i som víctimes d'aquest atac, ja que les nostres dades, que circulen en text pla, es veuran ràpidament compromeses.

Una altra amenaça són els atacs del tipus man-in-the-middle, en els quals l'atacant actua com un intrús entre les parts que s'estan comunicant. Seguint l'exemple anterior, podria donar-se el cas que estiguessis inserint les credencials de la teva targeta en una web que sembla idèntica a la que estàs visitant, però que en realitat no és més que un clon de la mateixa. Els certificats no vàlids i acceptats manualment no ens protegeixen d'aquesta amenaça.

Com protegir-nos?

Per navegar podem instal·lar el complement “HTTPS Everywhere” al nostre navegador habitual. Aquesta extensió, desenvolupada per la Electronic Frontier Foundation, obliga tots els llocs web que visitem a oferir-nos sempre la seva versió segura, xifrada mitjançant HTTPS, sempre que tinguin habilitat aquest protocol (encara que, com hem vist, no sempre sigui el cas, malauradament).

Com administradors web, entra dins la nostra responsabilitat directa habilitar connexions segures. Si a la nostra pàgina hi ha formularis que requereixin informació personal per part dels usuaris o formularis d'accés amb contrasenyes, aquesta responsabilitat es converteix en una obligació.

No demano dades personals, necessito activar HTTPS?

Encara que la teva web no requereixi que s'insereixin dades personals en formularis, potser tu mateix, per poder-la gestionar, has d'accedir al panell d'administració inserint un nom d'usuari i una contrasenya.

El teu accés a WordPress, Joomla, Drupal o qualsevol altra aplicació web no és segura si t'hi autentifiques sense HTTPS: algú podria estar veient quina és la teva contrasenya d'administrador.

A més, cercadors com Google van començar des 2014 i de manera progressiva, a penalitzar els llocs sense certificat, baixant el seu rànquing als resultats de cerca. Això implica que la nostra web tingui menys visibilitat.

Pots utilitzar aquesta eina per mesurar el nivell de seguretat i la configuració de la teva connexió HTTPS:

https://www.ssllabs.com/ssltest/

El xifrat a les comunicacions no ha de ser una opció, sinó un requisit indispensable. Per això, hem incorporat l'activació del protocol HTTPS per defecte i de manera automatitzada, utilitzant certificats verificats per Let's Encrypt, sense que l'usuari s'hagi de preocupar per la seva configuració.